Два наиболее распространенных метода получения доступа к неавторизованным учетным записям: (а) атака методом перебора и (б) атака с использованием пароля. Мы объяснили атаки грубой силы ранее. В этой статье основное внимание уделяется парольной атаке – что это такое и как защитить себя от таких атак.

Содержание

Определение атаки паролем

Атака паролем – это полная противоположность атаке грубой силы. В атаках Brute Force хакеры выбирают уязвимый идентификатор и вводят пароли один за другим, надеясь, что какой-нибудь пароль может их пропустить. По сути, Brute Force – это множество паролей, применяемых только к одному идентификатору.

Приступая к атакам с помощью Password Spray, к нескольким идентификаторам пользователей применяется один пароль, так что по крайней мере один из идентификаторов пользователя будет взломан. Для атак с помощью Password Spray хакеры собирают несколько идентификаторов пользователей с помощью социальной инженерии или других методов фишинга. Часто случается, что по крайней мере один из этих пользователей использует простой пароль, например 12345678 или даже p @ ssw0rd . Эта уязвимость (или отсутствие информации о том, как создавать надежные пароли) используется в атаках с использованием паролей.

При атаке распылением пароля хакер применяет тщательно сконструированный пароль для всех собранных им идентификаторов пользователей. Если повезет, хакер может получить доступ к одной учетной записи, откуда он может проникнуть в компьютерную сеть.

Таким образом, парольная атака паролем может быть определена как применение одного и того же пароля к нескольким учетным записям в организации для защиты от несанкционированного доступа к одной из этих учетных записей.

Атака грубой силы против атаки паролем

Проблема с атаками грубой силы заключается в том, что системы могут быть заблокированы после определенного количества попыток с разными паролями. Например, если вы настроили сервер на прием только трех попыток, в противном случае заблокируйте систему, в которой происходит вход, система заблокирует только три неверных ввода пароля. Некоторые организации допускают три, в то время как другие допускают до десяти недопустимых попыток. Многие сайты используют этот метод блокировки в наши дни. Эта мера предосторожности является проблемой при атаках грубой силы, поскольку блокировка системы предупредит администраторов об атаке.

Чтобы обойти это, была создана идея сбора идентификаторов пользователей и применения к ним вероятных паролей. При использовании Password Spray Attack хакеры практикуют определенные меры предосторожности. Например, если они попытались применить пароль1 ко всем учетным записям пользователей, они не начнут применять пароль2 к этим учетным записям вскоре после завершения первого раунда. Они оставляют период попыток взлома не менее 30 минут.

Защита от парольных атак

Атаки грубой силы и атаки паролем могут быть остановлены на полпути при условии наличия соответствующих политик безопасности. Если пропустить 30-минутный промежуток, система снова заблокируется, если для этого будет предусмотрено. Также могут быть применены некоторые другие вещи, такие как добавление разницы во времени между логинами двух учетных записей пользователей. Если это доля секунды, увеличьте время для входа двух учетных записей пользователей. Такие политики помогают предупреждать администраторов, которые могут затем отключить серверы или заблокировать их, чтобы в базах данных не выполнялась операция чтения-записи.

Первое, что нужно защитить вашу организацию от парольных атак, – это рассказать вашим сотрудникам о типах социальных атак, фишинговых атаках и важности паролей. Таким образом, сотрудники не будут использовать предсказуемые пароли для своих учетных записей. Другой метод – администраторы предоставляют пользователям надежные пароли, объясняя необходимость соблюдать осторожность, чтобы они не записывали пароли и не прикрепляли их к своим компьютерам.

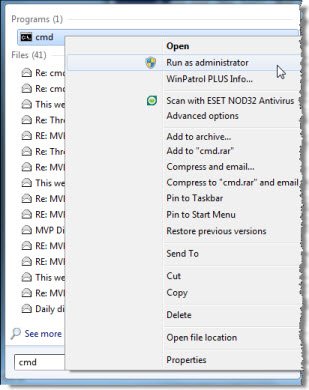

Есть несколько методов, которые помогают идентифицировать уязвимости в ваших организационных системах. Например, если вы используете Office 365 Enterprise, вы можете запустить Симулятор атак, чтобы узнать, использует ли кто-либо из ваших сотрудников слабый пароль.