Windows PowerShell используется многими ИТ-администраторами по всему миру. Это среда автоматизации задач и управления конфигурацией от Microsoft. С его помощью администраторы могут выполнять административные задачи как в локальных, так и в удаленных системах Windows. Однако в последнее время несколько организаций избегают его использования; особенно для удаленного доступа; подозревая уязвимости безопасности. Чтобы устранить эту путаницу вокруг инструмента, полевой инженер Microsoft Premier Эшли Макглоун опубликовала блог, в котором упоминается, почему это безопасный инструмент, а не уязвимость.

Организации рассматривают PowerShell как уязвимость

Макглоун упоминает некоторые из последних тенденций в организациях, касающихся этого инструмента. Некоторые организации запрещают использование удаленного взаимодействия PowerShell; в то время как в другом месте InfoSec заблокировал удаленное администрирование сервера. Он также упоминает, что постоянно получает вопросы о безопасности PowerShell Remoting. Несколько компаний ограничивают возможности инструмента в своей среде. Большинство из этих компаний беспокоятся об инструменте Remoting, который всегда зашифрован, с одним портом 5985 или 5986.

Безопасность PowerShell

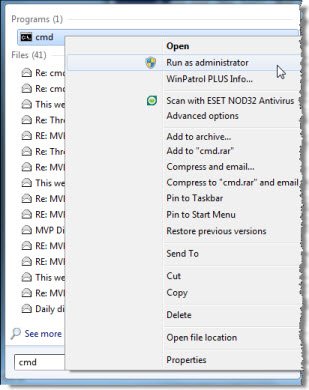

Макглон описывает, почему этот инструмент не является уязвимым, но с другой стороны, он очень безопасен. Он упоминает о важных моментах, таких как этот инструмент – нейтральный инструмент администрирования, а не уязвимость. Удаленное взаимодействие инструмента учитывает все протоколы проверки подлинности и авторизации Windows. По умолчанию требуется членство в локальной группе администраторов.

Далее он упоминает, почему инструмент безопаснее, чем думают компании:

«Улучшения в WMF 5.0 (или WMF 4.0 с KB3000850) делают PowerShell худшим инструментом для хакера, когда вы включаете ведение журнала сценариев и общесистемную транскрипцию. Хакеры оставят отпечатки пальцев везде, в отличие от популярных утилит CMD ».

Благодаря своим мощным функциям отслеживания McGlone рекомендует PowerShell как лучший инструмент для удаленного администрирования. Инструмент поставляется с функциями, которые позволяют организациям найти ответы на такие вопросы, как кто, что, когда, где и как для действий на ваших серверах.

Он также дал ссылки на ресурсы, чтобы узнать о защите этого инструмента и его использовании на уровне предприятия. Если отдел информационной безопасности вашей компании хочет узнать больше об этом инструменте, McGlone предоставляет ссылку на соображения безопасности PowerShell Remoting. Это новая документация по безопасности от команды PowerShell. Документ включает в себя различные информативные разделы, такие как «Powershell Remoting», его настройки по умолчанию, изоляция и шифрование процессов, а также транспортные протоколы.

В блоге упоминается несколько источников и ссылок, чтобы узнать больше о PowerShell. Вы можете получить эти источники, включая ссылки на веб-сайт WinRMSecurity и официальный документ Ли Холмса, здесь, в блогах TechNet.

Читать дальше . Настройка и обеспечение безопасности PowerShell на уровне предприятия.